Les Malwares, ces logiciels malveillants venus du net, s’attaquent très peu aux machines estampillées de la Pomme (), réputées fiables et rarement menacés par des virus et autres piratages informatiques.

Bref, cette affirmation, savamment entretenue par Apple, « était » encore valable jusqu’à ces dernières années.

Cependant, la firme de Cupertino ne met plus en avant l’absence de ces périls. Par conséquent, les Mac d’aujourd’hui ne sont plus immunisés contre les hackers en recherche d’informations à monnayer.

Vous pouvez, néanmoins, essayer de minimiser les risques en adoptant certaines pratiques.

UN MALWARE, C’EST QUOI ?

Le terme MALWARE est un terme générique qui désigne l’ensemble des logiciels malveillants (en opposition à Software).

Il est la contraction de deux mots anglais « Malicious » et « Software », traduit par « Logiciel malveillant » dans la langue de Molière.

Son objectif est de :

- D’abord, pénétrer dans votre système informatique dans le but de le saboter

- Ensuite, nuire à l’intégrité du système

- Enfin, VOUS nuire.

Les malwares sont à la navigation Web ce que sont les « virus » pour le mail, ou les « vers » pour Internet.

C’est pour cela que les antivirus détectent et éliminent une grande partie des malwares. Toutefois, ils n’atteindront jamais la barre des 100% d’efficacité.

Quoiqu’il en soit, il faut rester vigilant et n’exécuter un programme ou un fichier joint que si sa sûreté est établie avec certitude, le doute profitant toujours aux malwares.

Par le biais des malwares, votre ordinateur pourrait ainsi :

- Devenir un « ordinateur zombie » servant de relais pour des pratiques malveillantes comme l’envoi massif de spams

- Ou servir pour le bot (contraction de « robot »), logiciel informatisé utilisé pour des mailings de masse.

Pour ces raisons, le spam constitue donc la principale menace en ligne relayée par le BOTNET.

Il est important de souligner que les malwares regroupent toutes sortes de menaces :

- Virus,

- Vers,

- Chevaux de Troie,

- Spywares,

- Ransomwares,

- Botnet

- Et bien d’autres encore…

Finalement, tout programme destiné à infecter vos applications, vos fichiers système ou vos fichiers personnels.

CONSEIL

Restez vigilants lorsque vous téléchargez des programmes ou des fichiers à partir d’Internet.

Cette VIGILANCE vous évitera bien des ennuis, mais surtout, d'être une victime « innocente » de ces malfaiteurs numériques.

SPYWARE

Le spyware (ou espiogiciel en français), acronyme de "spy" (espion) et "ware" (classe de logiciels), est un logiciel malveillant, un « mouchard ».

- Il s’infiltre sournoisement dans votre ordinateur, à votre insu, s’exécute discrètement en arrière-plan pour collecter des informations vous concernant, vos habitudes de navigation et d'utilisation d'Internet, ainsi que d'autres données « sensibles ».

- Il les transmet ensuite illégalement à l'organisme ou la société à l'origine de la diffusion du spyware pour permettre de dresser le profil des internautes. On parle alors de profilage.

- De cette façon, la collecte d’informations financières sensibles ou de renseignements personnels mène au VOL d’identité.

Le spyware intègre, de fait, une série de malwares frauduleux tels que le Keylogger, Cheval de Troie, et bien d’autres encore, créés pour la surveillance à distance des mots de passe et des données sensibles.

Ces collectes d'informations peuvent donc permettre la création et la revente de bases de données à l'origine de fléaux publicitaires comme l'envoi massif de spams.

ADWARE

Les adwares, cousins des spywares, sont centrés sur l'affichage publicitaire.

Ces malwares vont inonder votre ordinateur de bandeaux publicitaires spécifiques, ou de pop-up.

Comme ce ne sont pas des malware à proprement parler, ils passent souvent au travers des logiciels antivirus.

Ils sont le plus souvent « packagés » dans les installeurs d’autres programmes. On les rencontre souvent via :

- Des sites de téléchargement de logiciels, dont certains très connus comme Softonic et Download.com, qu’il faut éviter.

- Certains logiciels, gratuits ou non. Le développeur du logiciel en question reçoit une incitation financière pour inclure l’adware dans son programme d’installation !

Pour vous assurer de ne pas être victime d’adwares indésirables, faites, à chaque fois, une installation « personnalisée » (“Customize”, en anglais).

A moins de déjà très bien connaître le logiciel, prenez l'habitude de parcourir au moins les “Licence Agreements”.

Si vous voyez une référence à un logiciel autre que celui que vous voulez installer (Downlite, InstallMac, Genieo, GoPhoto, SaveKeep et leurs variantes, etc.), alors PRUDENCE !

Si vous ne pouvez pas installer votre logiciel via l’option « Personnaliser », QUITTEZ L'INSTALLEUR et mettez-le à la Corbeille.

COMMENT SUPPRIMER LES ADWARES

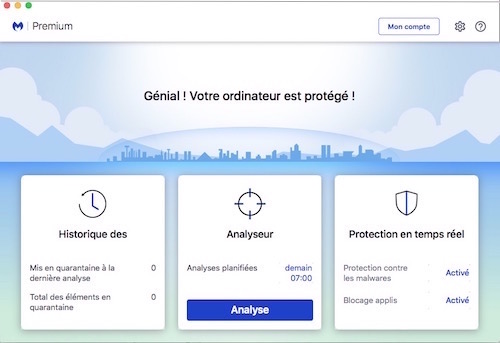

- Avec MALWAREBYTES pour Mac (https://fr.malwarebytes.com/mac/) qu’il est indispensable d’installer sur son Mac.

Malwarebytes est un éditeur sérieux et réputé depuis longtemps pour ses produits Windows. Il a bénéficié de l'expertise Mac du concepteur d'AdwareMedic (nom d'origine du logiciel).

C’est un logiciel fiable, et de plus, gratuit pour une utilisation de base (bien suffisante), alors pourquoi s’en priver ? Il détecte et supprime les adwares les plus courants sur Mac.

La version « Premium », quant à elle, offre une protection en temps réel. Ce qui est plutôt rassurant.

C’est une application qu’il faut « absolument » installer sur son Mac pour le protéger.

VIRUS

Le virus est un programme malveillant de petite taille qui s’implante au sein des programmes en les parasitant.

- Il se propage de façon autonome, de machine en machine et de fichiers en fichiers en utilisant une application. C’est le lancement de l’application qui lui permet d’être copié et de se répandre. La conséquence sera la contamination des supports utilisés, l’infection du réseau informatique de l’utilisateur, la destruction de fichiers, etc.

- Il a la faculté de se démultiplier à l’insu de l’utilisateur.

Les virus ne sont pas forcément les plus dangereux. Un programme destiné à détourner vos données personnelles, vos identifiants, vos mots de passe, peut l’être davantage encore. D’autant plus s’il passe inaperçu alors que votre ordinateur continue à fonctionner normalement, sans aucun symptôme.

Ces logiciels malveillants peuvent s’introduire dans l’ordinateur via différents moyens :

- Soit par la réception de spams dans la messagerie

- En usurpant votre identité

- Et enfin par l’installation de logiciels infectés, etc.

L’existence d’un seul virus dans la messagerie pourrait compromettre toute la sécurité de votre structure.

La lutte doit donc se faire en amont.

La question qui fâche…

Les sociétés de création d’anti-virus ont-ils un intérêt quelconque à être en relation avec les créateurs de virus ???

- C’est la présence de virus qui booste la vente des logiciels anti-virus !

- Sans virus « dévastateur », quel intérêt d’acquérir un logiciel anti-virus pour le combattre ?

A méditer…

BOTNET

Le botnet (contraction de robot et internet), est un réseau malveillant composé de plusieurs centaines, voire plusieurs milliers d’ordinateurs zombies, sous le contrôle d’un attaquant.

Botnet : attaquant entouré d'ordinateurs zombies

Botnet : attaquant entouré d'ordinateurs zombies

Plus le nombre de machines contaminées est important, plus le botnet sera difficile à éradiquer. Toutes les machines infectées sont manipulées à distance par les pirates.

Avec le botnet, et via le phishing (hameçonnage), les pirates sont en mesure d’usurper l’identité des utilisateurs. En se faisant passer pour une administration publique, ils collecteront alors les données personnelles : mot de passe, date de naissance, adresse, numéro de carte bancaire, etc.

Les logiciels malveillants les plus courants véhiculés par le botnet sont les vers et les virus, même s’ils ne sont pas les seuls mis en cause.

Les échanges de documents, téléchargements de fichiers, e-mails sont maintenant les principaux vecteurs de diffusion de ces malwares.

MÉTHODES D'INFECTION DES BOTNET

Par Drive-by Download et par e-mail.

- Drive-by Download est un logiciel malveillant qui s’installe automatiquement suite à la consultation d’un mail ou d’un site piégé. C’est l’une des méthodes les plus utilisées pour pénétrer un ordinateur.

Concrètement, ce programme frauduleux se télécharge et s’installe discrètement sur l’ordinateur d’un internaute, à son insu, après qu’il ait consulté un mail ou un site web piégé.

L’utilisateur piégé n’a même pas à cliquer sur un lien corrompu pour être infecté, le Drive-by Download s'installe automatiquement et de façon autonome !

Ces téléchargements Drive-by se transmettent via les failles de sécurité des navigateurs et les failles de sécurité de l’ordinateur.

Par mesure de sécurité, faites toujours les mises à jour de sécurité proposées et ne téléchargez vos logiciels qu'à partir du site du développeur ou de l’éditeur.

Les principales cibles de ces pirates sont les ordinateurs ne disposant pas d’anti-spam ni d’anti-virus à jour.

- Par courrier électronique.

Le pirate envoie une quantité importante de spams contenant :

⁃ Un document Word ou un PDF infecté par un code malveillant

⁃ Ou un lien vers un site qui contient un code malveillant.

Dans les deux cas, une fois le code du pirate sur l’ordinateur de l’utilisateur, celui-ci fera partie du botnet.

Le pirate pourra alors contrôler l’ordinateur à distance, télécharger des données qui s'y trouve, télécharger de nouveaux composants, et en bref, faire tout ce qu’il veut avec.

COMMENT S'EN PROTÉGER

Limiter la divulgation d’informations personnelles sur Internet.

VERS

Les vers sont des programmes malveillants qui se transmettent d’ordinateur à ordinateur par le biais d’Internet ou le mail.

Contrairement aux virus, les vers n’ont pas besoin de programme hôte pour s’exécuter, s’auto-reproduire et se propager, sans intervention humaine, infectant ainsi tous les serveurs et ordinateurs mal protégés sur le réseau.

Ils se propagent de manière autonome, même s’ils profitent d’une application pour le faire. Ils perturbent le fonctionnement des systèmes concernés en s’exécutant à l’insu des utilisateurs.

• Ils sont capables de se dupliquer eux-mêmes depuis un email ou depuis Internet. Ils dispersent ensuite leurs copies via des failles de sécurité du système. C'est ainsi qu'ils introduisent d’autres logiciels malveillants, et ouvrent alors la porte à d’autres attaques.

• Néanmoins, ils n’infectent pas les fichiers existants, contrairement aux virus qui doivent être copiés pour se propager.

• Pour s’exécuter, ils s’installent directement dans les fichiers exécutables, ou modifient le système de manière à pouvoir s’exécuter au démarrage de l’ordinateur.

BACKDOOR (OU RAT)

Le backdoor (porte dérobée en français) est une application chargée de maintenir un port de communication ouvert, créant ainsi une faille de sécurité.

Cela lui permettra, dans un second temps, d’accéder à l’ordinateur de l’utilisateur pour réaliser toutes sortes d’activités malveillantes à son insu.

Le backdoor est diffusé par les mêmes voies que les virus afin d’infester un maximum de machines.

Il va ensuite s'arranger pour être lancé automatiquement à chaque démarrage de l’ordinateur infesté pour maintenir ainsi un port ouvert à chaque connexion.

Le backdoor n’est donc pas, à proprement parler, une « malveillance », mais il la précède.

OBJECTIF DU BACKDOOR

Préparer une attaque future. Son travail « se limite » à cela.

Se pose donc deux problèmes :

- Le maintien du port ouvert qui est déjà, en lui-même, une faille de sécurité.

- La faille de sécurité préalable qui a permis l’implantation de ce backdoor.

De cette façon, le pirate peut utiliser le backdoor pour :

- Contrôler une machine à distance

- Envoyer des commandes de clavier

- Télécharger ou supprimer des fichiers

- Allumer votre microphone ou votre caméra

- Enregistrer l’activité de votre ordinateur pour la communiquer au pirate. Sans que la victime ne soit au courant, son ordinateur deviendra une machine zombie.

Les cybercriminels utilisent généralement un logiciel malveillant pour installer un backdoor sur les ordinateurs. Et cette « porte dérobée » leur permet ensuite d’en prendre le contrôle partiel, voire même total !

Il peut ainsi installer, en toute discrétion, un malware de type Keylogger qui surveillera tout ce vous tapez sur votre clavier (adresses web, mails, mots de passe, identifiants, codes de cartes bancaires, etc).

Une fois ces informations collectées, vos différents comptes pourraient alors être compromis, et votre identité usurpée.

COMMENT S'EN PROTÉGER EFFICACEMENT

- D'abord, maintenir votre anti-virus à jour

- Deuxièmement, faire toutes les mises à jour de sécurité proposées

- Ensuite, éviter de cliquer sur un lien « suspect » dont vous ne connaissez pas la provenance, que ce soit sur Internet ou dans un mail

- Puis, aller seulement sur des sites sécurisés que vous connaissez, mais restez quand même vigilants

- Enfin, télécharger les logiciels depuis l’AppStore (s’ils sont proposés), sinon depuis le site officiel du développeur ou du fournisseur de l'application.

CHEVAL DE TROIE (ou TROJAN)

Un Cheval de Troie est un programme informatique qui s’installe en se cachant dans un autre programme « sain ». Il véhicule des logiciels malveillants qui se font passer pour des programmes légitimes.

Les « chevaux de Troie » sont appelés ainsi car ils agissent comme les chevaux de Troie de la mythologie grecque, en véhiculant des logiciels malveillants qui se font passer pour des programmes légitimes.

Petit rappel historique

L’histoire du cheval de Troie raconte comment les grecs, qui voulaient s’emparer de la ville de Troie, eurent l’idée d’offrir en cadeau un cheval en bois dans lequel des soldats étaient cachés.

Une fois que les habitants de Troie eurent ramené le cheval à l’intérieur de la ville, les soldats grecs sortirent du cheval et purent s’emparer de la ville.

En informatique, c’est pareil.

Un cheval de Troie est un logiciel qui va s’installer à l’intérieur de votre ordinateur.

Il va ensuite utiliser un port existant, ou le plus souvent ouvrir une porte dérobée (le backdoor) sur votre ordinateur, ce qui va permettre au pirate qui le commande de se connecter dessus.

En gros, ce pirate a accès directement à l’intérieur de votre ordinateur.

D’apparence légitime, parfois même censé « assurer votre sécurité », il contient du code destiné à effectuer des actions à votre insu.

Cela peut aller du simple détournement d'informations personnelles (identifiants, mots de passe, falsification ou destruction de données), à la prise de contrôle de votre ordinateur, grâce à l'installation d'une porte dérobée.

DIFFÉRENCE AVEC LES VIRUS ET LES VERS

- Les chevaux de Troie sont incapables de se déployer et de se reproduire.

- Ils ne se répandent pas, n’infectent pas les fichiers et les logiciels que vous lancez.

- Ils peuvent, cependant, être téléchargés à la suite d'une infection causée par d'autres logiciels malveillants puis être installés.

- Une clé USB infestée sur laquelle se trouve un logiciel piraté peut être à l'origine de l'infection.

Ils représentent actuellement la plus grande partie des malwares.

- Ils doivent souvent ouvrir plusieurs portes dérobées

- Filtrer les données utilisateur et les envoyer vers un serveur distant

- Il arrive aussi qu’ils installent d’autres logiciels malveillants sur les systèmes compromis.

ROOTKIT

Le rootkit (Outil de dissimulation) est un programme malveillant qui se dissimule au plus près du système afin de ne pas être détecté par les anti-virus et autres outils de sécurité.

- Une fois en place, il installe divers outils permettant au pirate de prendre le contrôle de la machine à distance, sans éveiller les soupçons du propriétaire du système, afin d’espionner et de voler les données de l’utilisateur légitime.

- Il peut contenir de nombreux outils malicieux tels qu’un enregistreur de frappe (keylogger), un programme de capture de mots de passe, un module pour voler les informations de cartes et de comptes bancaires en ligne, un bot possédant des fonctionnalités capable de désactiver les logiciels de sécurité.

- Il se comporte comme un backdoor, ce qui permet au pirate de se connecter à distance à l’ordinateur infecté quand il le souhaite, d’installer ou de supprimer des composants critiques du système.

Le terme « rootkit » est à prendre au pied de la lettre :

Un « kit » permettant de devenir « root », c’est-à-dire avoir tous les privilèges administrateurs les plus élevés sur la machine.

RANSOMWARE et KEYLOGGER

Ce sont deux autres menaces que l'on peut qualifier de dangereuses et qu'il ne faut surtout pas prendre à la légère.

Je vous renvoie à ces deux articles de mon blog, via leurs liens correspondants.

CONCLUSION

Sachant qu’un grand pourcentage des piratages réussis sont dus à l’exploitation du comportement humain.

Des solutions existent pour s’en protéger. Nul besoin de sombrer dans la paranoïa.

Il est quand même bon de préciser que la meilleure parade, c’est VOUS.

PARTAGEZ CET ARTICLE 🙂

Vous avez aimé cet article ? Partagez-le avec vos collègues ou amis.